通过UDP53端口和IPv6白嫖校园网

原理

UDP 53 是 DNS 协议所用端口,由于门户(Portal)认证为了实现 HTTP 劫持跳转到登录页面,必须使得浏览器能够正常地进行 DNS 解析,因此在不认证、不付费的情况下也会放行 UDP 53 端口的流量

实践路线

本来是打算用学校内的服务器实现免流上网的,但是发现学校里任何一台机器都需要校园网认证,不如直接本机上网了(其实是懒没有去配网络)。听说机房的网络速度会快一点,宿舍只有上下100Mbps,机房有500Mbps。且校内存在IDS,有可能被识别为黑客流量被拦截,遂放弃。

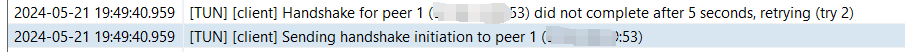

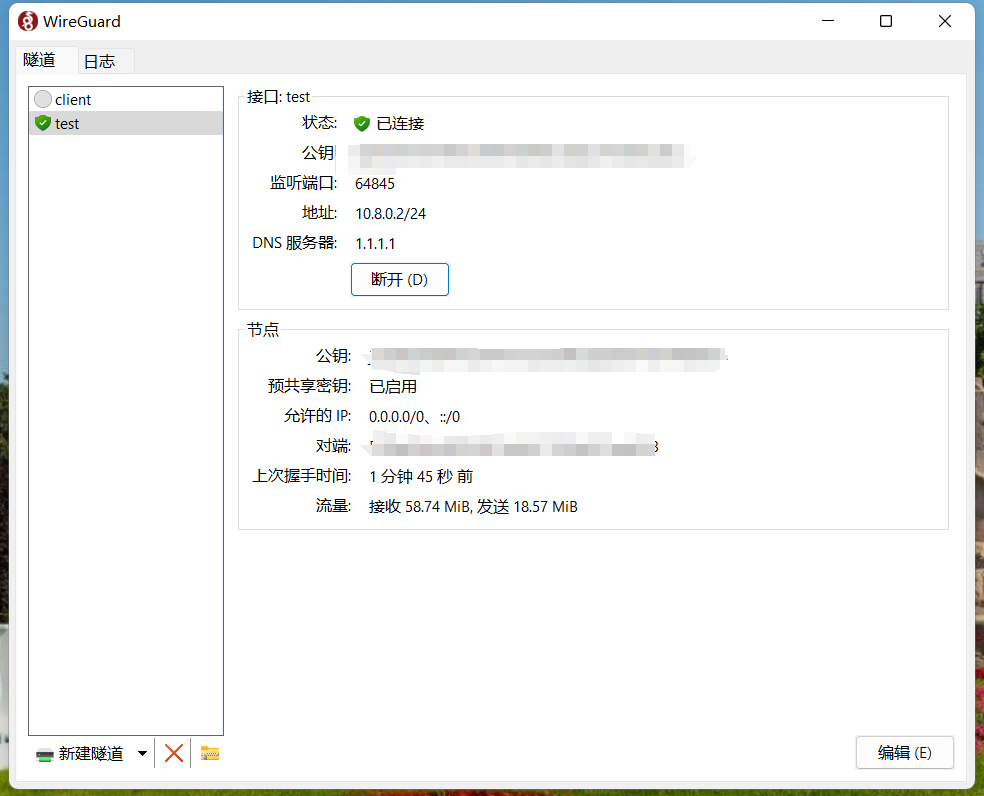

我使用的是Wireguard通过链接校外服务器实现偷跑流量,在实践的时候也遇到了一些问题,最开始的时候用阿里云(IPv4)的服务器测试了一下,发现在连接校园网的情况下可以正常连接到Wireguard,但是登出校园网之后就没有办法正常链接了,猜测原因可能是学校封死了IPv4出网,而DNS服务器设置在校内不需要出网。

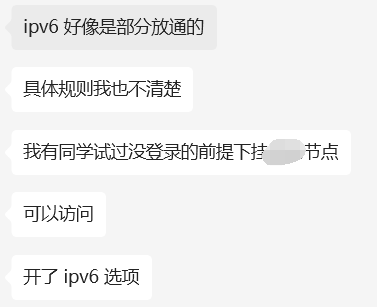

到这里已经有点小绝望,不准备做了,但是在询问了学长以后发现了一些转机

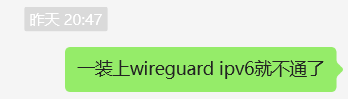

于是乎我打算用家里的机器尝试一下,但是在给Debian虚拟机装上Wireguard出现了很尴尬的事情,IPv6联不通了,这明显与我们目的相背

后面又重装了一次系统,通过wg-easy 使用docker规避了IPv6消失的问题

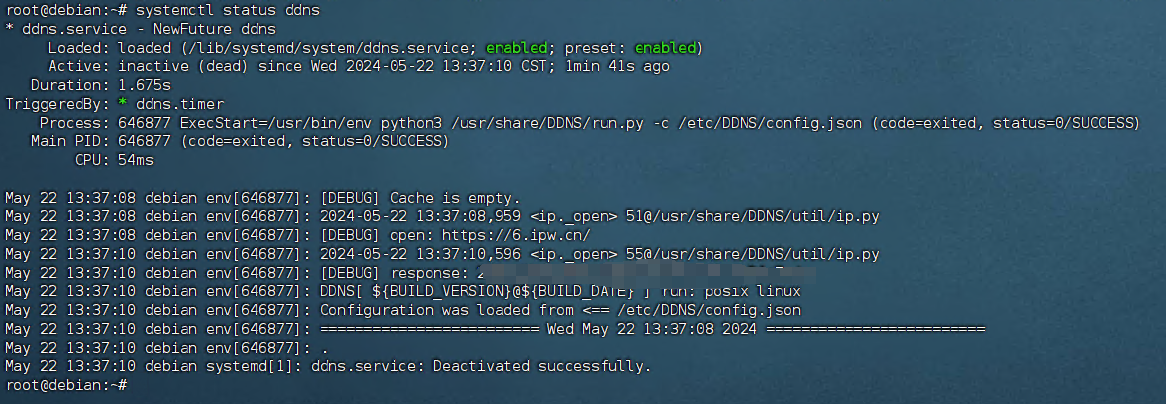

由于IPv6可能变化,给这台虚拟机套上了DDNS

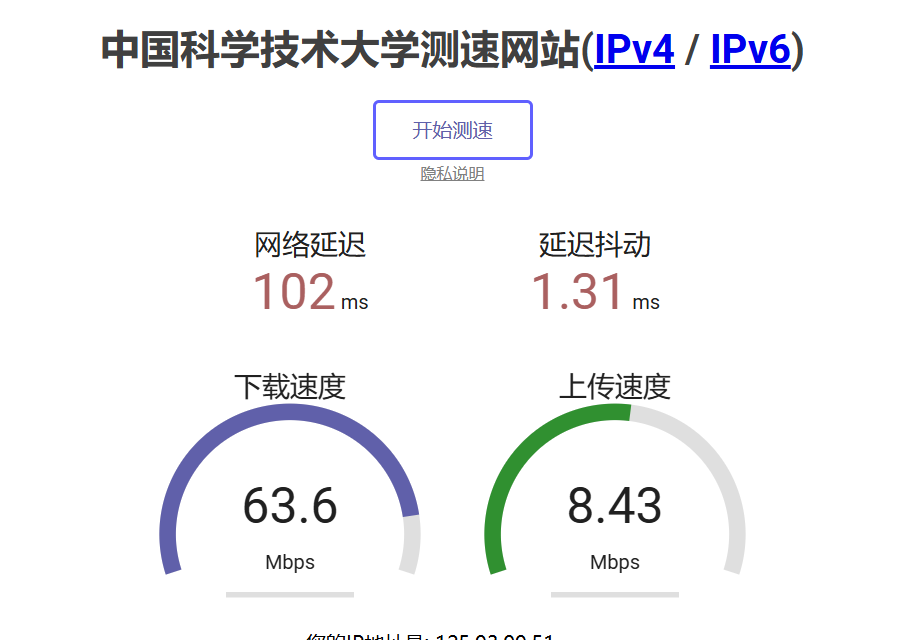

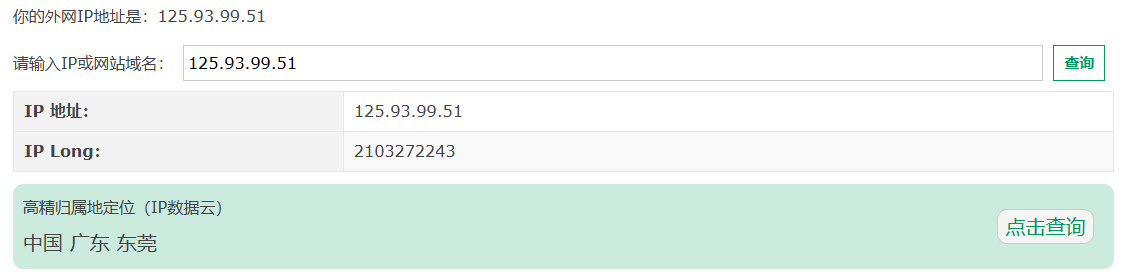

最终效果图

注:由于学校在大连,和家里实在是有比较远的物理距离,实测CS2广州服务器稳定63ms无丢包,无畏契约广州MIX服务器60ms无丢包,甚至比校园网表现还要更胜一筹,后续发现需要更改Wireguard中dns可以获得更好的网页访问速度,如114.114.114.114

不足

1.目前家到学校物理延迟过高,对于游戏玩家可能有较大影响

2.家里带宽上行只有60Mbps,所以做不到有比较好的下载速度

3.学校WiFi不发放ipv6地址,所以只有有线连接设备可以实现以上操作

参考资料

内网穿透 篇六:通过 WireGuard 与 IPv6 异地组网 实现远程访问局域网 - 知乎 (zhihu.com)

校园网白嫖思路分享:局域网中转-不花钱、不认证、高速上网 | Kenvix’s Blog

OpenWrt旁路由配置wireguard+校园网白嫖教程 - 运维 - 沐风的博客 (muwind.top)

wg-easy/wg-easy: The easiest way to run WireGuard VPN + Web-based Admin UI. (github.com)

后记

用了家里的感觉物理延迟还是太高了,买了一台湖北的ipv6的机器,共享200M,500G一个月,16/月,但是好像udp53端口没开,在等工单回复。67、68、69端口也做过测试,但实际被校园网屏蔽,遂放弃。看阿里云的说法是udp53端口默认关闭,但是先前我也测试过阿里云53udp是放行有点奇怪,等后续